OCTO @ KubeCon EU 2018

Durant le mois de Mai nous avons assisté à la kubeCon EU, l'occasion pour nous de vous faire un retour sur les thématiques abordées, les directions prises par la communauté, ainsi que le résumé des différentes réunions SIGs auxquelles nous avons participé (Special Interest Groups).

Les keynotes

Tout d’abord la keynote de Liz Rice a permis de présenter les nouveaux projets qui ont rejoint la CNCF ainsi que les roadmaps de différents projets.

Les projets de la CNCF sont classifiés en 3 catégories suivant leur maturité :

La CNCF a récemment accueilli des projets en sandbox, tel que Rook, une solution de stockage CloudNative, OPA (Open Policy Agent) qui est un policy engine (i.e. un moteur de règles) permettant d’appliquer des règles d'autorisations définies par les utilisateurs. SPIFEE et SPIRE quand à eux, sont les derniers à rejoindre la fondation. SPIFEE est une spécification qui permet d’établir les identitées de vos différents workloads qu’il soient multi-cloud ou on-premise. SPIRE quand à lui est le runtime qui implémente SPIFEE. Il est à noter que la solution a une certaine attractivitée, plusieurs produits de gestion de secrets tels que Vault, ou des proxies/service meshes commencent à proposer des intégrations se basant sur SPIFEE et SPIRE. En ce qui concerne l’incubation, les exigences sont de plus en plus grandes, le produit doit par exemple être en production chez 3 end-users membres de CNCF. Des projets tels que le service mesh Linkerd sont ainsi passés en incubation.

Le CERN (Conseil Européen pour la Recherche Nucléaire) a ensuite exposé son utilisation de Kubernetes afin de conduire ses recherches, notamment autour du Boson de Higgs, et leur besoin d’utiliser la fédération pour leurs clusters Kubernetes.

Enfin, le CEO de Weaveworks expose la vision CloudNative d’ici 2020. Cette année et celle de 2019 seront celles de la sécurité, les annonces, ainsi que les travaux effectués par la communauté nous le confirment.

La suite des keynotes à été remplies d’annonces, tout d’abord gvisor qui est un kernel qui tourne dans le user-space et qui agit en tant que sandbox pour vos pods afin de mieux les isoler. Stackdriver Kubernetes monitoring qui est une nouvelle offre d’observabilité de google cloud, elle permet d'agréger les métriques, logs et événements de votre cluster Kubernetes, peu importe où ce dernier se trouve. Du côté de CoreOs, son CTO Brandon Phillips a annoncé Operator-framework un ensemble d’outils et d’abstractions permettant de faciliter le développements des opérateurs. Enfin Kelsey Hightower a introduit CloudEvents, une spécification portée par le Serverless Working Group de la CNCF. celle-ci vise à uniformiser les échanges d'événements entre les différents fournisseurs de cloud. dès le lendemain de cette annonce, Azure a annoncé le support du format CloudEvents

Les sessions les plus marquantes

Cette année, les sessions ont mis l’axe sur la sécurité, celles qui ont retenu notre attention sont celles autour d’OPA et de son langage Rego qui permet d'exprimer des policies en tout genre, ce dernier s'intègre avec kubernetes en utilisant les authorizations et admission webhooks, l'intérêt est de pouvoir appliquer des règles d'autorisations totalement personnalisées et qui ne seraient pas couvertes par le RBAC de kubernetes . La session autour d’Ark, qui explique l’offre du produit en terme de disaster recovery ainsi que de migrations de clusters, Ainsi que la session autour de kubeflow et son utilisation de ksonnet et des mécanismes d'extension de Kubernetes afin simplifier le déploiement de workloads de machine learning.

Néanmoins, la session la plus marquante reste celle autour des Secure Pods de Tim allclair, ce dernier présente les sandboxes comme un moyen de gestion des menaces provenant des conteneurs, ainsi que leur utilisation par Google afin de contenir des vulnérabilités comme Dirty COW. Chez Google, au minimum deux barrières de sécurité sont requises, ainsi les sandboxes permettent de fournir cette deuxième barrière en se basant sur une implémentation d’une partie de l’interface système du noyau Linux, permettant à diverses applications de tourner dans cette sandbox, l’exemple le plus récent étant gvisor de Google. Cette session présente aussi les différentes possibilités d’intégrations natives des sandboxes dans Kubernetes ainsi que les APIs possibles.

On parle d'OCTO

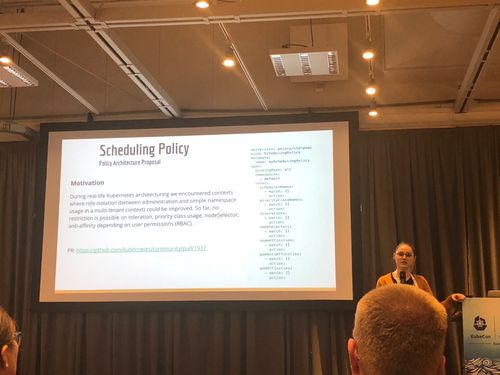

Cette KubeCon était aussi l’occasion de voir les travaux de la tribu OPS exposés au sein de la communauté. En effet nous travaillons actuellement à standardiser l’apiGroup Policy de Kubernetes, Dans kubernetes une Policy est une ressource qui permet d’établir des règles relatives à un aspect de l’infrastructure. Cette standardisation nous permettra de proposer une expérience similaire quel que soit la Policy manipulée dans Kubernetes. Cet effort de standardisation est illustré par notre Design proposal autour de la SchedulingPolicy.

Tout d’abord Erica Von Buelow, membre de l’équipe Openshift security a présenté cette Policy durant sa session, en expliquant le gain de sécurité et de cloisonnement qu’elle apporte.

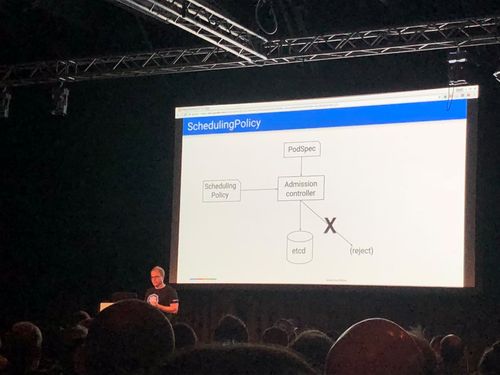

Ensuite David Oppenheimer, une des premières personnes à avoir travailler sur kubernetes et Borg au sein de Google, a expliqué comment le SchedulingPolicy permettait de déclarer un ensemble de règles relatives au placement et comment cette dernière était appliquée.

Conclusion

Cette KubeCon fût riche en contenu, Kubernetes est bel et bien le standard de facto en terme d’orchestration de conteneur, la sécurité est donc clairement le sujet du moment au sein de la communauté. Nous continuons notre implications au sein de la communauté et vous donnons rendez-vous pour les prochaines KubeCon.